NOTA PREVIA: este artículo tiene fines exclusivamente educativos y de investigación y no pretende en ningún caso ser un estudio detallado de mercado de los productos analizados. En caso de que cualquier fabricante quiera contactar con nosotros para resolver estos problemas, estaremos encantados de escucharlos y darles todos los detalles necesarios en info@blog.asturhackers.es. De cualquier modo, todos los productos analizados resultan beneficiosos para la seguridad del endpoint y su uso es altamente recomendable.

Tras unos meses sin nuevas entradas… ¡Volvemos con más fuerza! Hoy os presentaremos un trabajo muy especial que llevamos tiempo desarrollando. Se trata de un análisis en el que descubriremos cómo se comportan diversos productos Antivirus y EDR ante ataques de ransomware básicos. ¡Y ya os advierto de que el resultado os sorprenderá!

En los últimos años, el sector de la ciberseguridad ha visto cómo el ransomware se ha convertido en el malware de moda entre los ciberdelincuentes. No en vano, es posible observar día tras día en numerosos medios de comunicación nuevas infecciones por ransomware. Se estima que en 2020 hubo una víctima cada 10 segundos [1] y que el coste medio del rescate pedido es de unos 150.000-200.000 dólares estadounidenses [2] (si bien es muy posible que a día de hoy esta cuantía sea superior).

Por todo ello, decidimos desarrollar una pequeña prueba de concepto en forma de binarios de Windows cuyo objetivo es cifrar ciertos documentos (a elección del atacante idealmente). Aunque a priori la detección no nos preocupó, luego vimos que los Antivirus y EDR nos daban (un poco) de guerra, por lo que nos adentramos a investigar técnicas para hacerles bypass.

Como explicaremos posteriormente, los resultados para diversas pruebas son catastróficos desde el punto de vista de la seguridad, por lo cual se decide proponer el siguiente título para la entrada: Segmentation fault (NG-EDR: Network-Guided Endpoint Death by Ransomware). Este título se explica según los siguientes puntos:

En primer lugar, se quiere resaltar la importancia de la segmentación de las redes corporativas, un aspecto muy olvidado según nuestras experiencias. Tal como se explica en los siguientes apartados, mediante el despliegue de ransomware a través de la red (haciendo uso fundamentalmente del protocolo SMB) es posible dejar fuera de juego a las soluciones EDR. De ahí también las “siglas” NG que no se corresponden con “New Generation” en este caso, sino con “Network-Guided”.

Una vez vista la posibilidad de anular la protección ofrecida por las soluciones EDR, la prueba de concepto no solamente se detuvo con el cifrado de ciertos ficheros en la máquina víctima, sino que se desarrolló la lógica necesaria para cifrar archivos de sistema, inutilizando así los objetivos. Por ello, la segunda parte del título ya que es posible causar “muertes” en los equipos finales de la red haciendo uso de la técnica propuesta.

Detalles técnicos

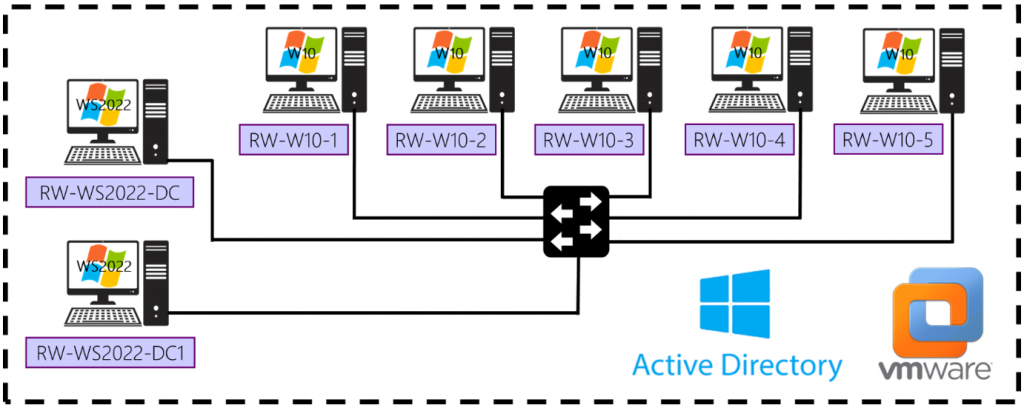

El primer paso que llevamos a cabo fue el montaje de un escenario de laboratorio en el cual llevar a cabo diferentes pruebas. Para ello, se despliega un entorno de Directorio Activo (AD) compuesto por 2 equipos Windows Server 2022 y 5 equipos Windows 10, todo ello bajo virtualización basada en VMWare. Todos los equipos se encuentran actualizados al máximo durante las pruebas, ya que es un requisito que muchos fabricantes ponen para que sus soluciones funcionen con la mayor eficacia. Además, no se hace uso durante las pruebas de ataques 0-day en sistemas Windows ni mecanismos similares.

Una vez montados los equipos, se instalan en ellos diversos productos EDR/Antivirus con el objetivo de analizar su respuesta ante un eventual ataque de ransomware. Aunque no daremos nombres exactos de fabricantes (por el momento), podemos afirmar que son muy conocidos por todos nosotros y también muy utilizados tanto a nivel personal como empresarial.

- RW-W10-1: Prodcuto EDR 1

- RW-W10-2: Producto EDR 2

- RW-W10-3: Producto EDR 3

- RW-W10-4: Producto EDR 4

- RW-W10-5: Producto Antivirus

- RW-WS2022-DC: Producto Antivirus

- RW–WS2022-DC1: Producto Antivirus

Todos los productos cuentan con protección anti-ransomware avanzada según los fabricantes y se encuentran configurados al máximo de sus capacidades de detección, por lo que no somos sospechosos de estar manipulando las pruebas.

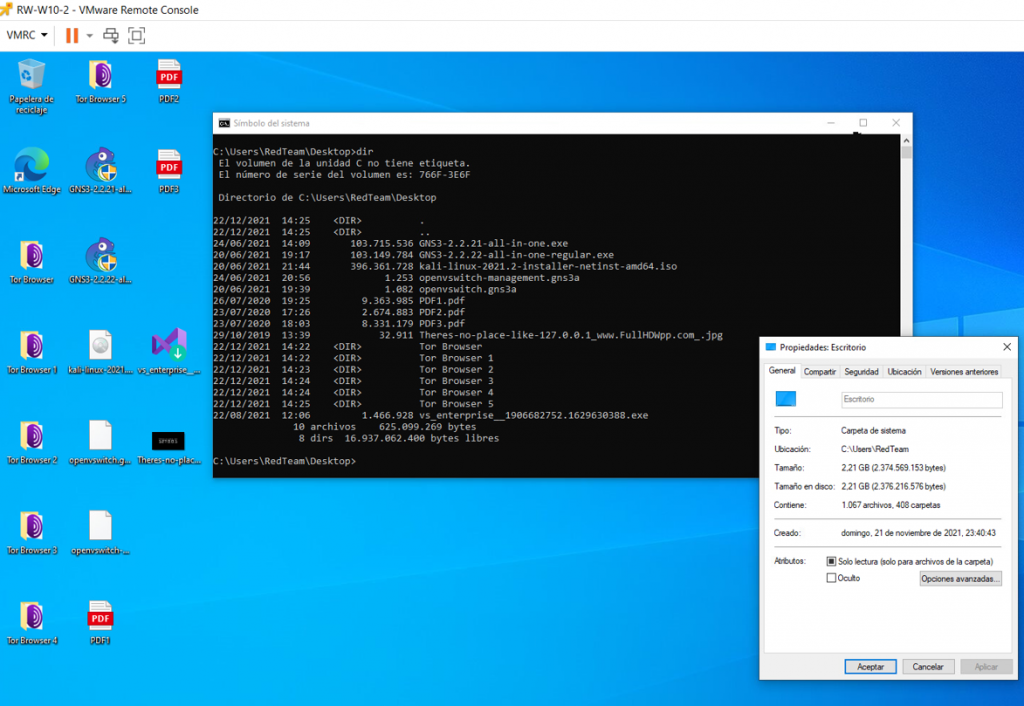

Tras haber instalado todos los productos y confirmado en las respectivas consolas la recepción de datos, se ubican también en el escritorio de un usuario de las máquinas objetivo diversos archivos que serán aquellos cifrados por el ransomware. Se tienen archivos variados en cuanto a su extensión y tamaño, tal como se puede observar en la siguiente imagen.

Por otro lado, se tienen que considerar dos asunciones en la prueba para que esta tenga éxito. Son las siguientes:

- Se debe obtener una cuenta con privilegios administración del dominio

- El equipo atacante debe poder acceder a través del puerto 445 y el servicio SMB a los equipos objetivo

Aunque estas características parezcan muy improbables, la realidad es que en muchas organizaciones es muy sencillo obtener privilegios de administrador de dominio. Especialmente, en el año 2021 se han descubierto varias vulnerabilidades como PetitPotam o NoPAC que pueden ayudar a ello, siendo en ocasiones difícil bastionar y proteger los sistemas. En cuanto al acceso por el puerto 445 (SMB) a los equipos víctimas desde el atacante, no hay que perder de vista que muchas organizaciones no tienen a día de hoy una adecuada segmentación en su infraestructura. A pesar de contar con varias redes y VLAN, es muy común que el puerto 445 se encuentre abierto más de lo necesario y que un atacante pueda llegar a otras máquinas por el servicio SMB.

Una vez definido el entorno de laboratorio, los productos a testear y las características que deben darse para reproducir las pruebas, es momento de fijar los test que se llevarán a cabo. En este caso, se propusieron y llevaron a cabo los siguientes test:

- Transferencia del binario cifrador a la víctima e intento de cifrado de la carpeta “C:\Users\RedTeam\Desktop”

- Uso de un tercer equipo y lanzamiento de cifrado por red (SMB) a la carpeta víctima “\\[equipo-víctima]\C$\Users\RedTeam\Desktop”

La elección de los test se basa en la metodología utilizada por los grupos de ransomware a día de hoy. Por un lado, es muy habitual el uso de GPOs y binarios compartidos a través de la red para el lanzamiento del ransomware. En este caso, el binario malicioso debe tocar al menos un dispositivo de la organización, razón por la cual se propone la prueba en local. Sin embargo,se ha visto cómo los atacantes han afinado sus metodologías, utilizando en algunas ocasiones máquinas virtuales específicas para lanzar el ataque. Estas máquinas no tienen por qué estar protegidas por el producto EDR/AV de la organización, razón por la cual se propone la prueba en red.

A efectos prácticos, ambas pruebas se materializan con el cifrado de la misma carpeta física en el equipo objetivo. Sin embargo, tal como se explicará en el apartado de resultados, la segunda prueba consigue “inutilizar” las protecciones proporcionadas por los productos EDR/Antivirus, objetivo principal de la prueba de concepto.

Con el objetivo de desplegar el ransomware, el equipo ha desarrollado una prueba de concepto consistente en los siguientes elementos:

- Script enumerador del dominio y activador de opciones especiales (escrito en C# y consta de 220 líneas de código aproximadamente): es el encargado de obtener la información necesaria sobre los equipos del dominio y de activar opciones especiales para el cifrado de carpetas del sistema.

- Enumera equipos del dominio

- Comprueba si el atacante quiere cifrar carpetas de sistema, cambiando los poseedores de carpetas y archivos y sus permisos en caso necesario

- Se encarga de llamar al script cifrador en paralelo para cada equipo del dominio

- Script cifrador (escrito en Python, congelado a binario Windows y que consta de 70 líneas de código aproximadamente): se le pasa una carpeta (local o en red) y realiza un descubrimiento y cifrado de los archivos indicados. Para ello, se utiliza AES y una clave estática por seguridad.

Una vez comprendido el proceso de desarrollo y pruebas, se llevan estas a cabo obteniendo los resultados mostrados en el siguiente apartado. Estas pruebas fueron llevadas a cabo los días 25 y 26 de diciembre de 2021 y se han tomado evidencias gráficas de ello (en forma de vídeo). De nuevo, por motivos de privacidad, optamos por no mostrar estos vídeos, aunque quizá en un futuro podamos publicarlos.

Resultados

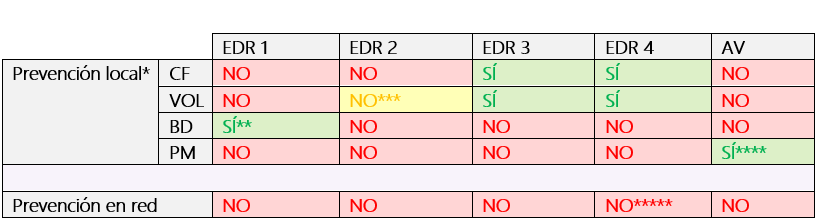

Dado que las pruebas son sencillas, se presenta a continuación una tabla que resume los resultados obtenidos en las mismas. Tal como se puede ver, la tabla es auto-explicativa, ya que se trata de investigar la capacidad de detección (o no) por parte de los productos EDR/Antivirus del ransomware.

Leyenda:

- CF (Canary Files): Detección del ransomware mediante técnicas de archivos señuelo. En este caso, el EDR/Antivirus monitoriza la modificación de determinados archivos, lo cual puede ser evadido con facilidad

- VOL (Volumen): Detección del ransomware por volumen de archivos modificados. En este caso, el EDR/Antivirus monitoriza cambios en un volumen elevado de ficheros, catalogando el comportamiento como malicioso. Es más complejo de evadir, ya que requiere un ajuste fino por parte del atacante

- BD (Binario Desconocido): Detección del ransomware u otros archivos maliciosos mediante el bloqueo de cualquier binario potencialmente desconocido. Esta metodología es la más adecuada para evitar ataques desconocidos a priori, tal como un ataque de ransomware a medida

- PM (Protección frente a Modificaciones): Bloqueo del ransomware mediante la detección de modificación de archivos en carpetas protegidas. Es un método de detección altamente fiable, siempre y cuando se configure de manera adecuada

* Para la medición de prevención del ransomware de manera local, se considera que todos los productos probados (salvo el EDR 2) disponen de al menos un mecanismo que previene el ataque, lo cual es correcto

** El EDR 1 dispone de un mecanismo de prevención ante binarios desconocidos que funciona adecuadamente y previene la amenaza. Sin embargo, hay que destacar que un error posterior en la evaluación del binario puede ocasionar que se clasifique como no malicioso y el cifrado de los archivos tenga lugar

*** Para el EDR 2, se desata una alerta de comportamiento malicioso en el equipo víctima, si bien es posible cifrar los ficheros en la prueba local (además de la de red). Aunque la alerta es notificada, el cifrado continúa y, de no ser aislados, los equipos pueden sufrir un ataque por ransomware

**** El producto AV previene el ataque de ransomware en local, siempre y cuando se configure su módulo para la protección de alteraciones de carpetas. Este módulo de prevención NO viene habilitado por defecto, por lo que debe ser activado para todos los equipos de una misma organización

***** Para el EDR 4, se desata una alerta de ransomware en el equipo víctima, si bien el ransomware NO es detenido, por lo que el cifrado se lleva a cabo con éxito. En este caso, se necesita disponer de un servicio 24×7 de monitorización eficiente, además de una correcta integración de los logs del antivirus para prevenir el ataque, lo cual no siempre es viable.

Tal como se puede apreciar, NINGUNO de los productos analizados PREVIENE el cifrado de los archivos ante una eventual infección de ransomware por red. Es posible cifrar las carpetas incluidas bajo “C:\Users” de 6 equipos víctima en menos de media hora, desde un equipo con prestaciones medias (4 cores y 8 GB de RAM, todo ello virtualizado en ESXi). Asimismo, es posible llevar a cabo pruebas más destructivas como el cifrado de carpetas “C:\Windows\System32”, lo cual sería catastrófico para una organización. Además, se ha probado el lanzamiento de este ransomware desde los distintos equipos de red, no detectando ningún EDR/AV este vector.

Todo lo anterior hace que el estudio realizado y su divulgación sean de especial interés, puesto que de este modo los fabricantes podrán desarrollar técnicas para mitigar esta metodología de ataque. Asimismo, se podrá poner en alerta a los equipos defensivos, de modo que desarrollen alertas para prevenir esta tipología de ataques basándose en los eventos de seguridad que tengan disponibles. Así que, chicos de SOC… ¡Ya sabéis! A monitorizar más y, sobre todo, mejor.

[1] https://www.forbes.com/sites/chuckbrooks/2021/03/02/alarming-cybersecurity-stats——-what-you-need-to-know-for-2021/?sh=273c0fd58d3d

[2] https://www.backblaze.com/blog/the-true-cost-of-ransomware/

~km0xu95

Comments are closed.